La primera vez que escuché sobre Elliptic Curve Cryptography (ECC) pensé que era otro de esos buzzwords que aparecen cada año para confundir a los desarrolladores. Tres años después, resulta que no solo no es humo, sino que probablemente sea el futuro de la criptografía. O al menos hasta que lleguen las computadoras cuánticas a arruinar la fiesta.

Si eres desarrollador web o de apps y todavía usas RSA para todo, este artículo es para ti. Vamos a hablar de por qué ECC puede ser tu nuevo mejor amigo, y por qué a veces va a ser tu peor pesadilla.

¿Qué diablos es la criptografía de curva elíptica?

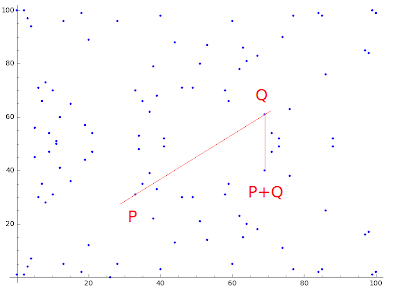

Sin meterme en matemáticas que ni yo entiendo completamente, ECC es un método de criptografía asimétrica que usa las propiedades matemáticas de las curvas elípticas. Suena complejo, pero la idea es simple: es mucho más difícil resolver ciertos problemas matemáticos en estas curvas que con números enteros grandes.

La gracia está en que mientras RSA necesita claves enormes para ser seguro (2048 bits mínimo hoy en día), ECC logra la misma seguridad con claves mucho más pequeñas. Una clave ECC de 256 bits es equivalente en seguridad a una RSA de 3072 bits. Es como comparar un Smart Car con un camión: ambos te llevan al destino, pero uno consume mucho menos combustible.

Para nosotros los developers, esto se traduce en mejor performance, menos ancho de banda, y baterías que duran más en dispositivos móviles. No es poca cosa.

Las ventajas que realmente importan

Velocidad: porque el tiempo es dinero

He estado implementando ECC en varios proyectos este año, y la diferencia de velocidad es brutal. Un handshake TLS con ECC toma aproximadamente la mitad del tiempo que uno con RSA. En una aplicación web, eso significa que tus usuarios perciben el sitio más rápido.

Para aplicaciones móviles, la diferencia es aún más notable. La generación de claves ECC es muchísimo más rápida. Mientras RSA puede tomar segundos en un dispositivo móvil promedio, ECC lo hace en milisegundos.

Menos recursos: tu servidor te lo agradecerá

Las operaciones ECC consumen menos CPU y memoria. Esto se traduce en que tu servidor puede manejar más conexiones simultáneas sin sudar. En un proyecto reciente, migrar de RSA a ECC nos permitió reducir el uso de CPU en un 30% durante picos de tráfico.

Para aplicaciones móviles, esto significa menos drain de batería. Y sabemos que los usuarios móviles son implacables: si tu app mata la batería, la desinstaladción es instantánea.

Tamaño de clave: pequeño pero poderoso

Una clave ECC de 384 bits equivale a una RSA de 7680 bits en términos de seguridad. Eso significa certificados más pequeños, menos datos transferidos, y conexiones más rápidas. En IoT, donde cada byte cuenta, esto es crucial.

Implementación práctica: donde la teoría se encuentra con el código

En Node.js, generar un par de claves ECC es sorprendentemente simple:

const crypto = require('crypto');

// Generar par de claves ECC

const { publicKey, privateKey } = crypto.generateKeyPairSync('ec', {

namedCurve: 'secp256r1',

publicKeyEncoding: {

type: 'spki',

format: 'pem'

},

privateKeyEncoding: {

type: 'pkcs8',

format: 'pem'

}

});

console.log('Clave pública:', publicKey);

console.log('Clave privada:', privateKey);Para HTTPS, la configuración es igual de directa. La mayoría de proveedores de certificados ya soportan ECC. Let's Encrypt lo soporta desde 2016, así que no hay excusa de costo.

Curvas recomendadas: no todas son iguales

No todas las curvas elípticas son recomendables. Las que realmente deberías considerar son:

- P-256 (secp256r1): La más compatible, equivale a RSA 3072 bits

- P-384 (secp384r1): Para cuando necesitas seguridad extra

- Curve25519: Rápida y segura, pero menos compatible

Para aplicaciones web normales, P-256 es perfecta. Para apps que manejan datos súper sensibles, P-384 te da esa tranquilidad extra.

El lado oscuro: cuando ECC te va a dar problemas

Aquí viene la parte que nadie te cuenta en los tutoriales bonitos. ECC no es perfecto, y hay situaciones donde te va a hacer la vida más complicada.

Compatibilidad: el talón de Aquiles

Internet Explorer 8 y versiones anteriores no soportan ECC. Android 4.0 y anteriores tampoco. Si tu aplicación necesita soportar dispositivos muy antiguos, ECC va a ser un problema.

He tenido clientes con aplicaciones B2B donde una parte significativa de los usuarios todavía usa Windows 7 con IE9. En esos casos, implementar ECC significa dejar fuera a una porción de usuarios. No es una decisión fácil.

Debugging: cuando las cosas se ponen feas

Debuggear problemas de ECC es más complicado que con RSA. Los mensajes de error suelen ser menos claros, y hay menos documentación disponible para casos edge.

La semana pasada tuve un problema con certificados ECC en un proyecto Flutter. El error era críptico: "handshake failure". Después de tres horas debuggeando, resultó que la versión de OpenSSL en el servidor no soportaba la curva que estaba usando. Con RSA, ese tipo de problemas son más raros.

Herramientas: el ecosistema aún se está poniendo al día

Muchas herramientas de desarrollo y monitoreo todavía están optimizadas para RSA. SSL Labs, por ejemplo, muestra información más detallada para certificados RSA que para ECC.

Algunas CDNs cobran extra por certificados ECC. Cloudflare los incluye gratis, pero otros proveedores todavía los consideran un "feature premium".

Cuándo usar ECC (y cuándo huir)

Úsalo cuando:

- Desarrollas aplicaciones móviles modernas

- La performance es crítica

- Trabajas con IoT o dispositivos con recursos limitados

- Tu audiencia usa navegadores y dispositivos modernos

- Necesitas minimizar el uso de ancho de banda

No lo uses cuando:

- Necesitas soportar dispositivos muy antiguos

- Tu equipo no tiene experiencia con ECC

- Usas herramientas legacy que no lo soportan

- El proyecto tiene requisitos de compatibilidad estrictos

El futuro: resistencia cuántica (o la falta de ella)

Aquí viene el plot twist que nadie quiere escuchar: tanto ECC como RSA van a volverse obsoletos cuando las computadoras cuánticas maduren. El algoritmo de Shor puede romper ambos con relativa facilidad.

Pero hasta que eso pase (y los expertos dicen que faltan al menos 10-15 años), ECC es probablemente tu mejor opción para criptografía asimétrica. NIST ya está trabajando en algoritmos post-cuánticos, pero todavía están en fase experimental.

Mi recomendación personal

Después de implementar ECC en más de una docena de proyectos este año, mi recomendación es clara: úsalo para proyectos nuevos donde tengas control sobre el stack tecnológico. Los beneficios en performance y recursos son reales y medibles.

Para proyectos legacy o con requisitos de compatibilidad estrictos, mantente con RSA hasta que puedas hacer una migración planificada. No vale la pena el riesgo de romper algo que funciona solo por ganar unos milisegundos.

Y siempre, SIEMPRE, prueba en el entorno de producción antes de hacer el switch. He visto demasiados deploys de viernes arruinados por asumir que "debería funcionar igual".

Comentarios 1

Comparte tu opinión

Iván Mendoza